Android StudioはVCS(Version Control System:バージョン管理システム)を使って、プロジェクトの変更履歴の管理が可能です。

Android Studioで利用可能なVCSはいくつかありますが、Gitを取り上げて、SSHを使ったリポジトリのクローン(コピー)とプル(履歴の取得)の方法を紹介します。

※この記事に掲載していた「SSHとは」は、「SSHで安全な通信経路を確立」へ分離しました。

※環境:Android Studio Electric Eel | 2022.1.1

OpenSSH_for_Windows_8.6p1, LibreSSL 3.4.3

※前提:リモートリポジトリの構築済み

目次

SSHによるアクセス

BitbucketにおけるSSHを使ったアクセスは、次のような特徴があります。

(※「Set up Repository Access keys on Windows」より抜粋

・Grant read-only access to a public or private repository. (リポジトリへ読み出し専用アクセスを許可する) ・Don't require additional users on your plan. (アクセスの為に追加のユーザを要求しない) ・Can be added to multiple repositories. (複数のリポジトリへ追加できる) ・Can't also be associated with an account. (アカウントに関連付けされない) ・Don't require a passphrase when used for automated processes. (自動化された処理に使われる時、パスフレーズを要求しない)

アクセスは読み出し専用です。実行できるGit処理はクローン(Clone)とプル(Pull)のみになります。

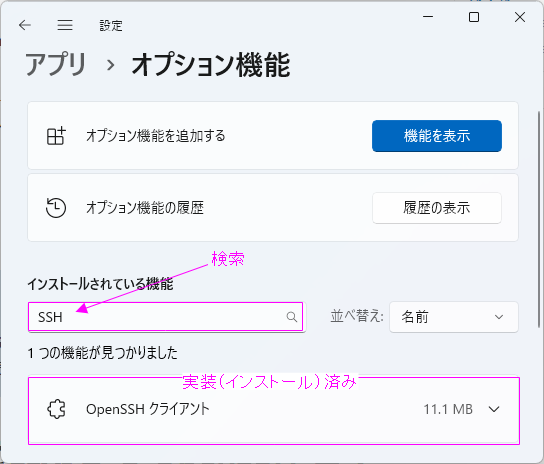

openSSHのインストール確認

Windows11はOpenSSHをオプション機能という形で提供します。

しかも、OpenSSHクライアントはWindowsのインストール時に実装(インストール)済みになっています。

Windowsのターミナルを開き、次のコマンドの実行で、実装されたOpneSSHの存在を確認できます。

> ssh -V

OpenSSH_for_Windows_8.6p1, LibreSSL 3.4.3

公開鍵・秘密鍵の作成

ユーザ認証で使用するユーザー鍵(ペア鍵:公開鍵・秘密鍵)を作成します。

Windowsのターミナルを開き、OpenSSHクライアントに含まれるssh-keygenコマンドを使って、次のように行います。

この例は、暗号化アルゴリズム ed25519 を選択しました。

> ssh-keygen -t ed25519 Generating public/private ed25519 key pair. Enter file in which to save the key (C:\Users\user_a/.ssh/id_ed25519): [RET] Enter passphrase (empty for no passphrase): パスフレーズ Enter same passphrase again: パスフレーズ Your identification has been saved in C:\Users\user_a/.ssh/id_ed25519 ... 秘密鍵 Your public key has been saved in C:\Users\user_a/.ssh/id_ed25519.pub ... 公開鍵 The key fingerprint is: SHA256:P1***************************************dk user_a@hostname The key's randomart image is: +--[ED25519 256]--+ | .oo+=*O+ | | .oo=E* o.o o| | ...oB o o =+| | o* . = o *| | o+S. o.+ o+| | . ...... o| | + o .| | o . . | | | +----[SHA256]-----+

ペア鍵はデフォルトでホーム(C:\Users\ユーザー名)の.sshフォルダに「”id_”+アルゴリズム名」というファイル名で出力します。このフォルダとファイルがデフォルトで参照される鍵になります。

秘密鍵は他者へ知られないよう厳重に管理してください。.sshフォルダのアクセス許可の範囲(ファイルバーミッション)を制限するのが良いでしょう!

また、秘密鍵は他者へ漏洩した場合を考慮して、パスフレーズによる暗号化が施されます。

ですので、ユーザ認証を行う際に、パスフレーズの入力が求められることになります。

フォルダ:ユーザのホームの.sshフォルダ Windows ⇒ C:\Users\ユーザー名\.ssh Linux ⇒ ~/.ssh ファイル:"id_" + アルゴリズム名

デフォルト以外の鍵を参照したければ、.ssh/configファイルで明示的に指定します。

Host bitbucket.org IdentityFile ~/.ssh/キーファイル名

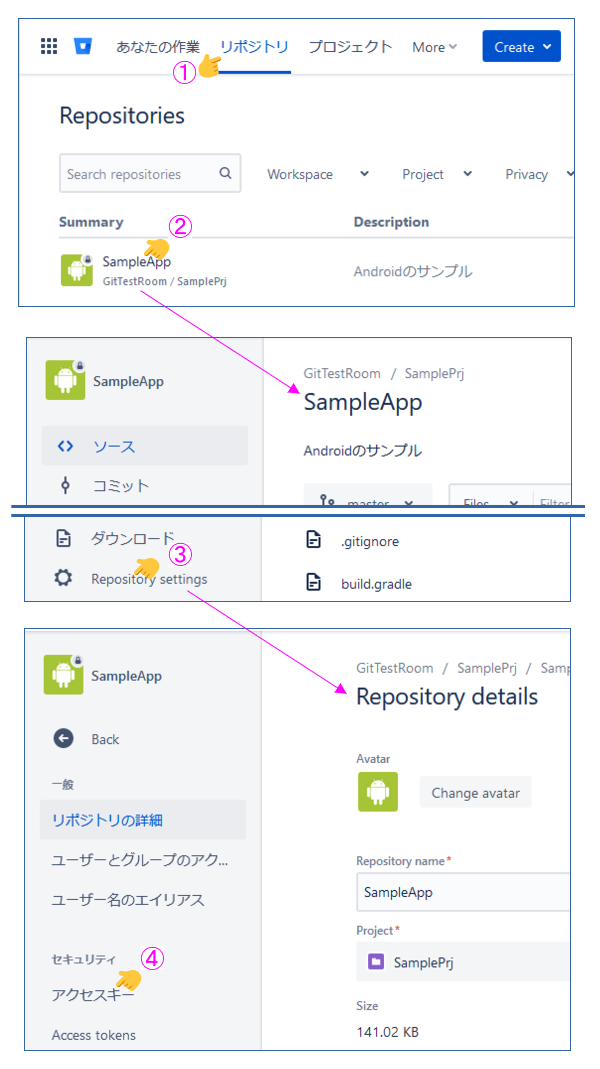

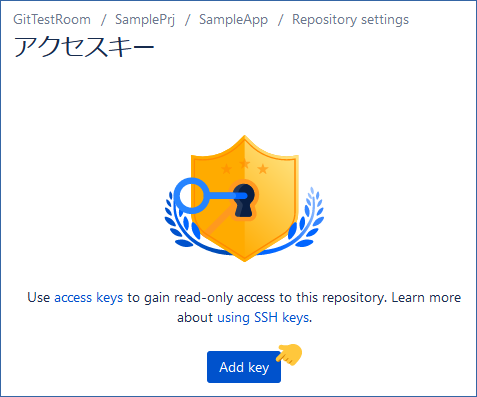

公開鍵の登録

ユーザ認証で使用する公開鍵をサーバーへ登録します。

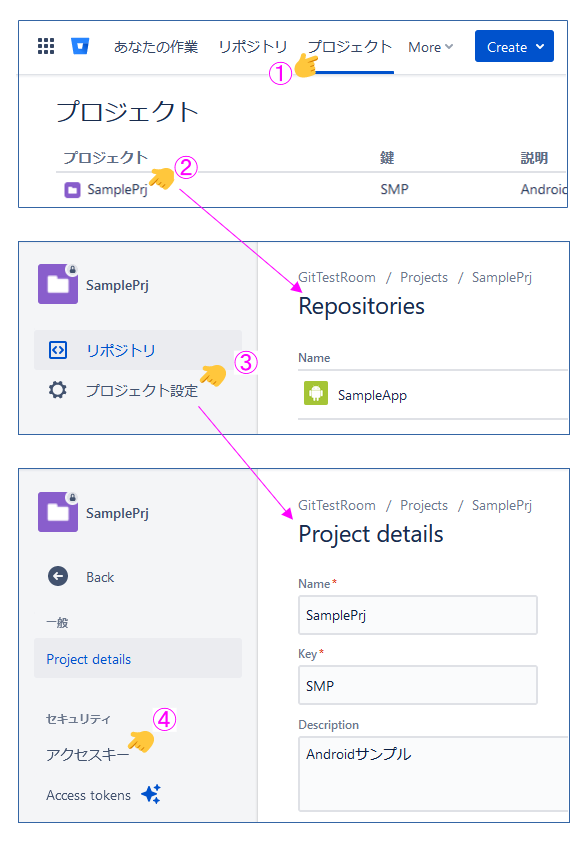

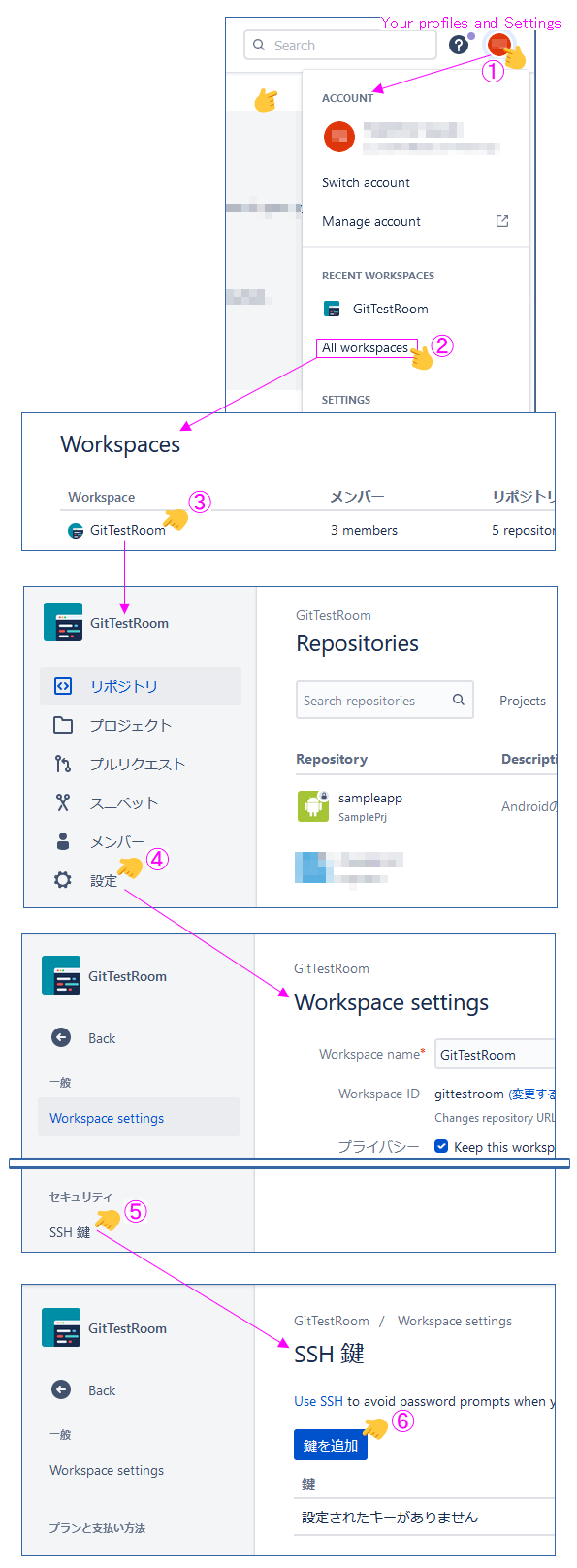

各々の階層(リポジトリ・プロジェクト・ワークスペース)に登録が可能です。登録された階層により、対象になるリポジトリの範囲が異なるので注意してください。

| 公開鍵の登録先 | 対象になるリポジトリの範囲 |

|---|---|

| リポジトリ | リポジトリのみ |

| プロジェクト | プロジェクト以下のリポジトリ |

| ワークスペース | ワークスペース以下のリポジトリ |

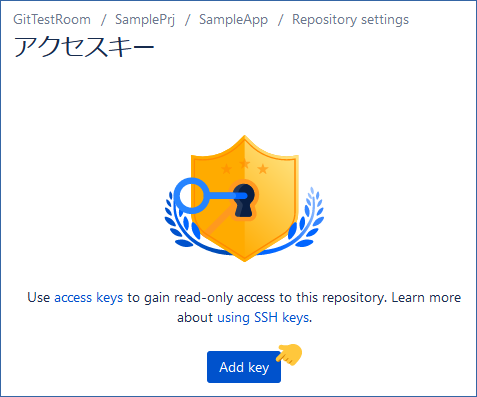

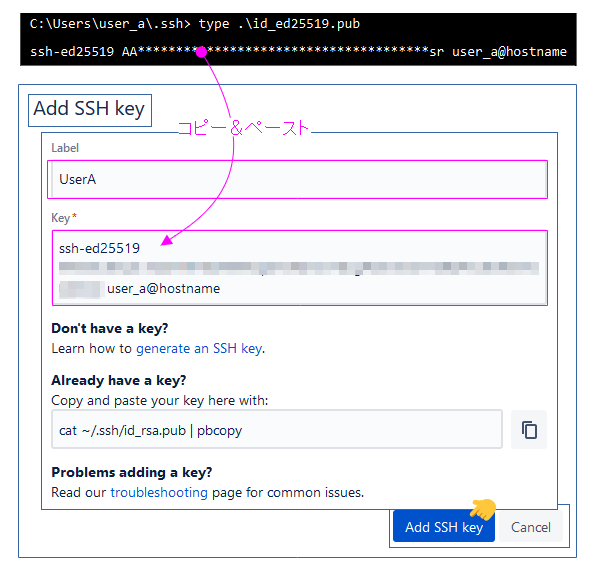

「Add SSH key」ウィンドウが開くので、コピー&ペーストでKey情報を入力します。Labelは識別のための名前なので、任意な文字列を指定します。

「Add SSH key」ボタンの押下で登録です。

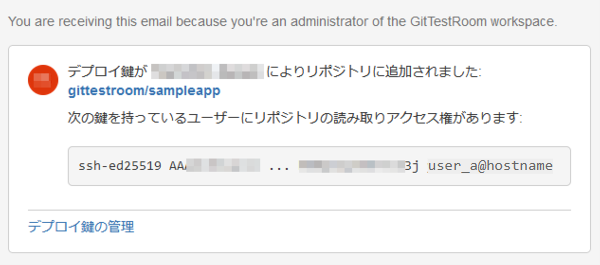

公開鍵の登録後、ワークスペースの所有者宛にE-Mailで通知が届きます。

個人の開発環境は、「管理者=ユーザー(開発者)」である事がほとんどです。結局のところ、ユーザ自身で行うことになります。

クローン(Clone)の実施

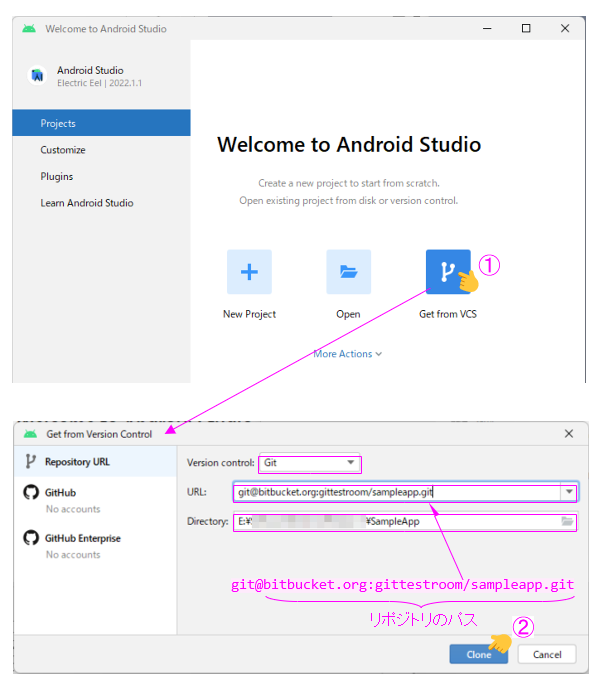

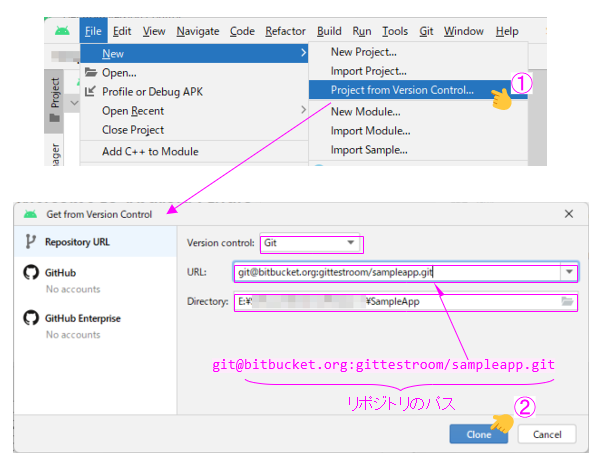

リポジトリのクローンを行う方法は、次の2通りがあります。

「Clone」ボタンの押下でクローンが開始されます。

この後、ホスト認証とユーザー認証が行われます。

ホスト認証

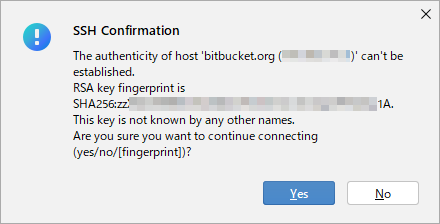

クライアント(開発用のPC)がサーバ(リポジトリサーバ)へ始めてアクセスする時、ホスト認証でサーバーFingerPrintの確認が求められます。

FingerPrintはBitbuckerの「Configure SSH and two-step verification」に掲載されています。

「Yes」ボタンを押下で了承が成立します。

了承が成立すると、了承済みのFingerPrintがknown_hostsファイルに登録されます。次回以降は、このファイルを参照して認証が行われるようになります。ですので、FingerPrintの確認は求められません。

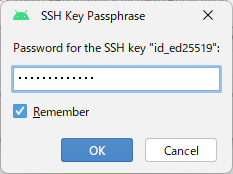

ユーザー認証

クライアント(開発用のPC)がサーバ(リポジトリサーバ)へアクセスする時、毎回、ユーザ認証で秘密鍵を複合するためのパスフレーズが求められます。

ユーザー鍵(ペア鍵:公開鍵・秘密鍵)を作成した時に設定したパスフレーズを入力します。

ここで、「Remember」へチェックを行えば、Android Studio内にパスフレーズが記録(KeePassにより管理)できます。次回以降は、Android Studioがパスフレーズの入力を肩代わりしてくれるので、入力は求められません。

※KeePassについては「KeePassでパスワードを管理」を参照

プル(Pull)の実施

リモートリポジトリから最新の履歴が取得できます。

リポジトリのプルは「Git」メニューから行います。

「Pull」ボタンの押下でプルが開始されます。

リモートの定義

クローン後のAndroid Studioプロジェクトはリモートリポジトリが定義されています。

> git config --local --list core.repositoryformatversion=0 core.filemode=false core.bare=false core.logallrefupdates=true core.symlinks=false core.ignorecase=true submodule.active=. remote.origin.url=git@bitbucket.org:gittestroom/sampleapp.git remote.origin.fetch=+refs/heads/*:refs/remotes/origin/* branch.master.remote=origin branch.master.merge=refs/heads/master

ただし、クローンを行った時に指定したURLがそのまま定義されます。

関連記事: